Predefinição:Menu lateral ocultável A ciberguerra ou guerra cibernética é uma modalidade de guerra em que a conflitualidade não ocorre com armas físicas, mas via meios eletrônicos e informáticos no chamado ciberespaço. No seu uso mais comum e livre, o termo é usado para designar ataques, represálias ou intrusão ilícita em um computador ou rede. No entanto, uma genuína ciberguerra, situação que, em total rigor, até agora nunca ocorreu,[1] implica, de um ponto de vista legal, o enquadramento da conflitualidade no âmbito do Direito dos Conflitos Armados ou Direito Internacional Humanitário.[2] Tais situações poderão surgir ligadas a conflitos políticos, econômicos ou militares no mundo real, ou seja, ocorrer ao mesmo tempo de uma conflitualidade física, ou de forma totalmente autônoma. Por outro lado, estas ações poderão ter origem diretamente em Estados, ou, então, ser protagonizadas por atores não estaduais atuando de forma autónoma. A possibilidade de ciberguerra resulta da existência de redes de computadores essenciais para o funcionamento de um país. Potenciais alvos são as infraestruturas críticas, nomeadamente as redes de energia elétrica, de gás e de água, os serviços de transportes, os serviços de saúde e financeiros.[3]

Pelas suas possíveis consequências econômicas[4][5][6] e danos que podem provocar ao normal funcionamento de um país, os ciberataques são motivo de crescente preocupação a nível internacional. Existem exemplos concretos do que poderão ser essas situações. Os ciberataques sofridos pela Estônia em 2007, mostraram como uma economia e serviços públicos da era digital podem sofrer graves anomalias de funcionamento ou até ficarem temporariamente indisponíveis.[7] Por sua vez, na Guerra na Ossétia do Sul em 2008, que opôs a Geórgia às forças separatistas ossetas apoiadas pela Rússia, paralelamente às ações militares no terreno, os sites governamentais da Geórgia e de várias empresas públicas e privadas foram também alvo de ciberataques,[8] abrindo-se um novo campo de batalha no conflito. Em um outro plano, os danos sofridos pelo programa nuclear iraniano e tornados públicos em 2010, devido ao worm Stuxnet, evidenciaram as múltiplas potencialidades de uso de ciberarmas para os meios militares e de segurança[9]. Naturalmente que as maiores e mais sofisticadas economias têm uma particular preocupação com este assunto, devido à crescente dependência da sua prosperidade face à tecnologia digital e às redes informáticas. Todavia, as ações para prevenir e punir ciberataques estão longe de obter consenso internacional. Isto ocorre não só pela complexidade técnica e jurídica das questões levantadas, como porque o uso de ciberarmas pode ser uma opção interessante, de guerra assimétrica, para vários países.

Infraestruturas críticas como alvo

A empresa de segurança norte-americana, McAffee, no seu relatório de 2010 intitulado "Sob Fogo Cruzado. Infraestrutura Crítica na Era da Guerra Cibernética",[10] fez uma avaliação global das ameaças que impendem sobre as infraestruturas críticas – redes elétricas, de gás e de água, telecomunicações, transportes, serviços financeiros e de saúde, etc. O relatório baseou-se nos resultados de um inquérito efetuado a seiscentos executivos de Tecnologia da Informação (TI) responsáveis pela segurança em empresas de infraestruturas críticas de sete setores e catorze países. Estes responderam anonimamente a uma série de perguntas detalhadas sobre suas experiências com ciberataques e práticas de segurança.

As respostas evidenciaram que as redes e sistemas de controle de infraestruturas críticas estão constantemente sob o efeito de ciberataques. Frequentemente enfrentam também adversários de alto nível, existindo, em vários casos, suspeitas de envolvimento, não assumido, de países estrangeiros nos mesmos. O tipo de ciberataque também varia, desde o ataque de negação de serviço (DoS na sigla em língua inglesa), perpetrado em massa e concebido para derrubar sistemas de informação, até iniciativas subreptícias de penetração nas redes, com o objetivo de espionagem. Um outro tipo de ataque consiste na introdução de um software malicioso na infraestrutura crítica. O Stuxnet, considerado o mais poderoso vírus até agora criado.[11] reflete essa possibilidade. Comprovou, num caso concreto – o programa nuclear iraniano – , como uma infraestrutura crítica de produção de energia pode ser alvo de um novo tipo de ato de ciberguerra, mostrando inovadoras possibilidades estratégicas para o atacante.[12] É consensual, entre especialistas, o Stuxnet não poder ter sido produzido por um usuário doméstico[9], até porque eram necessárias informações privilegiadas sobre o funcionamento das instalações nucleares iranianas, o que escapa, certamente, às possibilidades de hackers atuando isoladamente.

O impacto dos ciberataques também é bastante variável, mas algumas das consequências relatadas mostraram impactos negativos significativos. O custo reportado das paralisações decorrentes de grandes ataques excedeu US$ 6 milhões por dia. Fora esse custo, a perda mais amplamente temida com os ciberataques é o dano à reputação, seguido pela perda de informações pessoais dos clientes.[10] Em termos de identificação e responsabilização dos autores, há problemas técnicos e jurídicos delicados e difíceis de ultrapassar. Desde logo, porque as instruções de um ciberataque, que são transmitidas para as redes, costumam vir de outros computadores infectados, usualmente pertencentes a terceiros inocentes. Quanto aos verdadeiros autores do ciberataque, normalmente ficam ocultos por detrás de barreiras e falsos vestígios. Esses fatores tornam difícil o rastreamento da sua verdadeira origem e limitam a possibilidade de punição legal pela incerteza quanto à autoria.

Assim, para os autores do relatório, o ciberespaço de hoje “lembra muito o que Hobbes chamou de um estado de natureza – uma ‘guerra de cada homem contra cada homem‘. Hobbes imaginava que apenas o governo e a lei poderiam por fim a essa guerra”.[10] Todavia, em matéria de proteção e segurança das infraestruturas críticas o papel dos governos torna-se complicado quando a maioria das infraestruturas críticas está nas mãos de empresas privadas. O problema tende ainda a ser mais complexo, e a vulnerabilidade potencialmente maior, quando as infraestruturas críticas nacionais são detidas numa percentagem significativa por capitais estrangeiros.

Cibercapacidades ofensivas e defensivas

Uma análise das capacidades ofensivas e defensivas de algumas das principais potências militares mundiais foi efetuada recentemente pelos norte-americanos, Richard Clarke e Robert Knake.[13] Colocaram um especial ênfase no aspecto das capacidades defensivas e das vulnerabilidades, considerando que estas facetas estavam a ser subavaliados pelo governo dos EUA. Segundo Clarke e Knake,[14] uma avaliação dessas capacidades deve ter em conta três dimensões: a) a capacidade ciberofensiva, entendida como a capacidade de efetuar ciberataques a outros Estados; b) a capacidade ciberdefensiva configurada como “a medida da capacidade de adoptar ações sob um ataque” ações essas que “irão bloquear ou mitigar esse ataque”; c) a ciberdependência medida como “a extensão em que um Estado está ligado e assente sobre redes e sistemas que podem ser vulneráveis no caso de um ciberataque. Adoptando estas três dimensões chegaram ao quadro estimativo dessas capacidades, apresentado em baixo.[15]

| Estados | Ciberataque | Ciberdefesa | Ciberdependência | Total |

|---|---|---|---|---|

| 8 pontos | 1 ponto | 2 pontos | 11 pontos | |

| 7 pontos | 4 pontos | 5 pontos | 16 pontos | |

| Predefinição:Country data China | 5 pontos | 6 pontos | 4 pontos | 15 pontos |

| 4 pontos | 3 pontos | 5 pontos | 12 pontos | |

| 2 pontos | 7 pontos | 9 pontos | 18 pontos |

Clarke e Knake justificam esta hierarquização de cibercapacidades afirmando que “a China tem uma elevada pontuação na defesa em parte porque tem planos e capacidade para desligar as redes do país inteiro do resto do ciberespaço. A China pode limitar a utilização do ciberespaço numa crise desligando os utilizadores não essenciais”.[16] Já os EUA não têm a mesma possibilidade. Por sua vez, a Coreia do Norte tem uma pontuação elevada, quer para ciberdefesa, quer para a ciberdependência. Isto ocorre porque o país pode desligar a sua limitada conexão ao ciberespaço ainda de forma mais fácil do que a China, não tendo praticamente redes ou sistemas informáticos dependentes de ligações ao mundo exterior.

Um dos desenvolvimentos a que se assiste nos últimos anos é a criação cibercomandos, ou comandos cibernéticos, no âmbito das forças armadas de vários países – um claro sinal que a possibilidade de uma ciberguerra está, cada vez, mais, a ser encara como uma séria ameaça. Os EUA foram pioneiros na criação de um Cibercomando (o USCYBERCOM, na sigla em língua inglesa) o qual se encontra subordinado ao Comando Estratégico das suas forças armadas. Este desenvolvido parece estar a ser rapidamente imitado por outros países. Por exemplo, na Europa, as forças armadas alemãs (Bundeswehr) desenvolvem, desde 2009, a sua própria ciberforça, onde se inclui o recrutamento e treino de hackers para as coadjuvarem nesta tarefa.[17] Em finais de 2009, a Coreia do Sul anunciou também a criação de um cibercomando, provavelmente em resposta à criação, pela Coreia do Norte, de uma unidade de guerra cibernética. Em 2010, a China lançou similar unidade, no âmbito das suas forças armadas, oficialmente dedicada à ciberguerra defensiva e segurança da informação do país.[18]

Papel dos atores não-estatais

Um dos aspetos mais curiosos dos ciberconflitos é o protagonismo que os atores não estatais tendem a ter nestes. Tornou-se evidente, pelos incidentes já ocorridos, que certos países têm interesse em manter ou tolerar “organizações por procuração”. Estas podem, quando oportuno, ser envolvidas em atividades de ciberataques e, eventualmente, também, em atividades de ciberdefesa, se necessário. Um ataque distribuído de negação de serviço (DDOS, na sigla inglesa) poderá, por exemplo, ser posto em prática por um utilizador médio de computadores, desde que disponha das ferramentas certas.

Para os estados interessados, uma vantagem desta atuação, é, desde logo, que os ataques de negação de serviço são normalmente difíceis de atribuição de autoria. Mas, tendo conta os meios técnicos necessários, que tipo de ciberataques é plausível que possam ocorrer por iniciativa exclusiva de atores não estatais e à margem dos estados? E, por similares razões técnicas, logísticas, de meios, etc., que tipo de ciberataques é plausível que só possam ocorrer com o apoio ou a anuência tácita dos estados, ainda que oficialmente estes neguem qualquer envolvimento? De acordo com Alexander Klimburg, ataques menos sofisticados que a colocação de bombas lógicas (em inglês logic bomb) mas mais visíveis do que estas, “como os ataques de negação de serviço ou os ataques que apagam páginas de um site na Web” são, frequentemente, “empreendidos por grupos não estatais atuando, pelo menos, com o seu suporte tácito”.[19]

Estas articulação entre atores estatais e não estatais para efeitos de ciberataques, parece existir em vários países. Um caso é o da China, que integra, desde inícios da década passada, na sua organização militar, unidades preparadas para atividades de ciberguerra. Por exemplo, “a milícia da cidade de Guangzhou criou um batalhão de guerra de informação organizado em torno das instalações da empresa de comunicações dessa província chinesa. Esse batalhão abrange companhias de guerra de redes de computadores e de guerra eletrónica". Alexander Klimburg faz notar que é possível indivíduos “fazerem parte dessa milícia sem nunca terem usado um uniforme militar. A referida estratégia chinesa coloca aos analistas ocidentais, entre outros problemas complexos, o problema das múltiplas identidades dos seus intervenientes. Assim, “é possível, para um mesma unidade de milícia de ações de ciberguerra, ser, ao mesmo tempo, um departamento de tecnologias de informação numa universidade, uma agência de publicidade online, um clã de jogo online, uma equipa de hackers patrióticos e um sindicato do cibercrime local envolvido em pirataria informática”.[20]

Outro caso interessante de atuação de atores não-estatais, direta ou indiretamente patrocinados pelo seu país de origem, é o da Rússia. A Rede de Negócios Russa é considerada a principal organização mundial no fornecimento de base logística para ciberataques e de outras atividades, sem motivações políticas, que encaixam no perfil de cibercrime. É também identificada pela NATO como uma ameaça à cibersegurança dos seus membros. Entre outras acusações que lhe têm sido feitas, consta também a da facilitação dos ciberataques à Geórgia, durante a Guerra na Ossétia do Sul em 2008.

Métodos de ataque

Uma guerra cibernética consiste de muitas e diferentes ameaças virtuais[21] como por exemplo a replicação do método de Gengis Khan de se criar hordas virtuais.[22] Com a proliferação das redes de computador pelo mundo, os ataques a elas se tornam mais complexos e perigosos.

Espionagem e violação da segurança nacional

A espionagem cibernética é um ato praticado para se obter informações sigilosas de governos de países. A violação desse sigilo pode causar muitos danos reais ao país atacado. Em uma situação de guerra física, isso se torna ainda mais perigoso, com a possibilidade de obtenção de informações sobre as táticas do inimigo. Ocorreram ataques desse tipo, os mais importantes até então foram contra os Estados Unidos. Eles receberam os codinomes de Moonlight Maze, em 1998, e Titan Rain, em 2003.[23] O Comando Cibernético dos Estados Unidos tenta determinar se as atividades de espionagem tem finalidade comercial, roubo de propriedade intelectual e venda de informações, ou se elas representam atividades militares contra a segurança nacional.[24] Os civis de um país também podem sofrer com a espionagem, tendo informações importantes descobertas, tais como número do cartão de crédito, contas em bancos, telefone, enderenço, número de documentos, entre outras.[24]

Sabotagem

As atividades militares que fazem o uso de computadores para controlar e monitorar equipamentos correm risco de sofrerem sabotagem para inutilizar possíveis ações com o uso desses equipamentos. Sistemas de comunicação também podem ser interrompidos, tais como televisão, telefone e Internet. A infraestrutura do país também pode ser alvo dos ataques, afetando o sistema de energia, trens e mercado de ações.[24] Esse tipo de sabotagem também pode ocorrer à indústria, como exemplo mais relevante, tem-se o vírus Stuxnet. Segundo o jornal The New York Times, ele é considerado "o primeiro ataque crítico a infra-estrutura industrial".[25]

Stuxnet

O Stuxnet foi um worm projetado para atacar o sistema industrial SCADA, desenvolvido pela Siemens, mais especificamente o sistema de controle das centrífugas de enriquecimento de urânio do Irã, em 2010, fazendo-as girar mais rapidamente do que o normal e causando rachaduras em seu interior sem que os funcionários percebessem o ocorrido.[9] Como a usina não tem acesso à Internet, o vírus só pode ter se infiltrado por algum dispositivo com saída USB, como pendrives. O maior número de computadores infectado ocorreu no Irã, com o objetivo de infectar um dispositivo que fosse levado para dentro da fábrica. Esse vírus é considerado um dos mais complexos já feitos, por isso não pode ter sido produzido por um usuário doméstico, também eram necessárias informações privilegiadas sobre o funcionamento do sistema da usina, acha-se que tenha sido produzido a mando de algum governo interessado no adiamento da produção da bomba atômica iraniana. Para computadores com sistemas operacionais comuns como o Windows ou Mac OS X, o Stuxnet não causa danos, sendo fácil removê-lo. Creditam-se a ele o estopim de ciberguerra, porém, antes dele, outros ataques a outros países já haviam acontecido.

Ataques ao Brasil

Espionagem do Brasil pelos Estados Unidos e Canadá

De acordo com as revelações de Edward Snowden, em janeiro de 2013 apenas, a NSA tinha recolhido 2,3 bilhões de dados de usuários brasileiros, tendo atividades de espionagem em setores fundamentais da economia do Brasil.[3][4][5][26]

Em fevereiro de 2014, em discurso na cerimônia pelo centenário da Escola de Guerra Naval, no Rio, o ministro da Defesa do Brasil, Celso Amorim, associou o caso da espionagem do governo brasileiro pelos Estados Unidos à competição por recursos naturais.[27][28][29]

Ataques à Estônia

A Estônia é um país "digitalizado", tem a maioria de seus serviços estatais atuando no mundo virtual e foi o primeiro país a realizar eleições pela Internet. Em abril de 2007, quase todos esses sites governamentais foram atacados e ficaram temporariamente fora do ar, sites de jornais e emissoras de televisão também foram alvo dos ataques. Creditam-se os ataques a hackers russos, porém, ainda não se sabe a origem real dos ataques. A motivação para esses ataques pode ter sido a polêmica sobre a remoção da estátua de bronze de um soldado russo, para eles, a estátua simbolizava a vitória contra o nazismo, mas que para a Estônia, lembrava apenas a ocupação soviética em seu território.[30]

Ataques de chineses aos Estados Unidos

Empresas estadunidenses foram alvo de ataques chineses em janeiro de 2010, a principal delas o Google. Esses ataques estariam relacionados com espionagem de e-mails de ativistas que eram contrários ao governo chinês. O Google anunciou que pararia as ações na China, atualmente os servidores de Hong Kong recebem os acessos chineses.[31]

WikiLeaks

A WikiLeaks é um site que, alimentado por colaboradores e informantes, divulga pela Internet documentos secretos obtidos por diferentes meios e que sejam considerados por seus administradores de interesse público. Seu fundador, Julian Assange, está atualmente preso na Inglaterra acusado de abusos sexuais ocorridos na Suécia; porém, seus seguidores e outras pessoas ligadas à defesa da liberdade de expressão e das liberdades individuais afirmam que o motivo real para sua detenção foi o site WikiLeaks. Fundado em dezembro de 2006, mas somente divulgado amplamente em 2010, recebia doações pela Internet, como Visa e PayPal, e estava hospedado em servidores da Amazon. Tais sistemas de doações e a Amazon, após a grande repercussão obtida pelo site e as muitas polêmicas - em especial envolvendo o governo dos Estados Unidos, principal alvo das denúncias do site -, decidiram desfazer as parcerias com o WikiLeaks, o que causou a fúria dos seus colaboradores. Essas empresas passaram a ser alvos de ataques de pessoas ligadas a Julian Assange. Todavia, não se tratou, a rigor, de uma ciberguerra, mas de um ativismo em rede sob forma de protesto.[32] Atualmente, a WikiLeaks é hospedada em vários domínios e todos os documentos são de acesso livre, dando ao usuário o direito de salvá-los no próprio computador.[33]

2013 Revelações dos Programas Americanos de Vigilância global

Em junho de 2013, se tornou conhecimento mundial o fato de que os Estados Unidos vem operando sistemas de monitoramento e vigilância maciça das comunicações eletrônicas em todo o mundo. Os programas de vigilância global têm vários objetivos e capacidades, entre elas a de interceptar comunicações por e-mail, voz, vídeo, fax-símile e qualquer outro meio de comunicação em qualquer parte do mundo.[26]

A montagem do sistema de vigilância global coincide com a construção da hegemonia norte-americana a partir da segunda metade do século XX. Com a perda do poderio econômico estadunidense, a CIA e a NSA, passaram também a espionar empresas estrangeiras[34] e a repassar informações privilegiadas obtidas pelo Echelon às corporações americanas e aos aliados no monitoramento global, os membros do grupo chamado The Five Eyes, a saber: Reino Unido, Irlanda, Austrália, Canadá e Nova Zelândia, que e um sistema geopolítico de espionagem eletrônica dos EUA, controlado pela NSA, Agência de Segurança Nacional americana.[35]

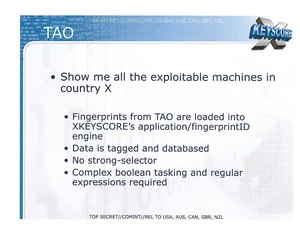

Operações de acesso adaptado (TAO) NSA é a divisão de coleta de inteligência para Ciberguerra da agência americana NSA, em funcionamento desde 1998 ao menos. Operações de acesso adaptado (TAO) NSA identifica, monitora, infiltra, e reúne informações sobre sistemas de computadores sendo usado por entidades fora dos Estados Unidos. [36][37]

A NSA se refere a tais atividades como "de exploração de rede de computadores", ou (CNE), acrônimo para "computer network exploitation", em inglês. Um documento revelado por Edward Snowden descrevendo o trabalho da unidade, diz que TAO tem modelos de software que lhe permite invadir os hardware comumente utilizados ao redor do mundo, incluindo Roteadores, comutadores de rede, e Firewalls de vários fabricantes.

De acordo com o The Washington Post, os engenheiros da TAO, são considerados "a elite de Hackers da NSA,[38] e preferem atacar redes de computadores ao invés de computadores isolados, porque tipicamente há muitos dispositivos em uma única rede.

Revelações de Edward Snowden publicadas no Der Spiegel em 29 de Dezembro de 2013, mostram que a unidade possui um catálogo interno,[39] onde são listados os artefatos disponíveis as agências de inteligência para invasão de sistemas computacionais. O catálogo enumera os inúmeros dispositivos eletrônicos para atingir os usuários finais que vão desde Backdoors a implantes no próprio Hardware, em cabos, Conectors e outros.[39] Os dispositivos criados pela divisão, se destinam a criar e desenvolver meios de Hacking. Esta se tornou a divisão da NSA de maior expansão recentemente, dedicada especialmente a criar tais dispositivos.[38][39]

As operações da TAO são consideradas pela agência como extremamente bem sucedidas, incluindo acesso via Backdoor a vários sistemas de Smartphones, incluindo ao iPhone, mostram documentos publicados no The Washington Post.[40] Em 29 de março de 2014, o jornal Der Spiegel publicou documentos que mostram que como parte do programa de Vigilância Global que incluie a Vigilância de Computadores e Redes, os sistemas de satélite da Alemanha se tornaram alvo de espionagem feita pelo CGHQ, membro do conhecido grupo chamado Five Eyes, Cinco Olhos, em português.[39][41]

Referências

- ↑ Gabriela Araujo Sandroni (5 de novembro de 2013). «Prevenção da Guerra no Espaço Cibernético». IV Simpósio de Pós-Graduação em Relações Internacionais do Programa "San Tiago Dantas" (UNESP, UNICAMP e PUC/SP). Consultado em 18 de novembro de 2018

- ↑ DROEGE, Cordula, No legal vacuum in cyber space (em inglês), Página visitada a 14 de Janeiro de 2012.

- ↑ 3,0 3,1 O Globo: Mapa mostra volume de rastreamento do governo americano - O Globo

- ↑ 4,0 4,1 «Petrobras também foi espionada pelos EUA». CartaCapital. 9 de setembro de 2013. Consultado em 14 de março de 2014

- ↑ 5,0 5,1 «Ministério de Minas e Energia foi alvo de espionagem do Canadá». Fantástico. 6 de outubro de 2013. Consultado em 14 de março de 2014

- ↑ CASHELL, Brian; JACKSON, William D.; JICKLING, Mark; WEBEL, Baird (1 de abril de 2004). «The Economic Impact of Cyber-Attacks» (pdf) (em English). Consultado em 14 de janeiro de 2012

- ↑ ASHMORE, William C. «Impact of Alleged Russian Cyber Attack» (pdf) (em English)

- ↑ CCDCOE, Cyber Attacks Against Georgia: Legal Lessons Identified (pdf) (em Inglês), Acedido em 15 janeiro 2012.

- ↑ 9,0 9,1 9,2 Lopes, Gills Vilar; Oliveira, Carolina Fernanda Jost de (30 de julho de 2014). «STUXNET E DEFESA CIBERNÉTICA ESTADUNIDENSE À LUZ DA ANÁLISE DE POLÍTICA EXTERNA». Revista Brasileira de Estudos de Defesa (em português). 1 (1). ISSN 2358-3932. doi:10.26792/rbed.v1n1.2014.39457

- ↑ 10,0 10,1 10,2 McAffee. «Sob Fogo Cruzado» (pdf). McAffee. Consultado em 14 de janeiro de 2012

- ↑ ZETTER, Kim (11 de julho de 2011). «How Digital Detectives Deciphered Stuxnet, the Most Menacing Malware in History» (em English). THREAT LEVEL. Consultado em 14 de janeiro de 2012

- ↑ «STUXNET AND STRATEGY» (PDF) (em English). NDU. Consultado em 14 de janeiro de 2012. Arquivado do original (pdf) em 17 de setembro de 2012

- ↑ CLARK, Richard A. e KNAKE, Robert K. (2010), Cyber War. The Next Threat to National Security, Nova Iorque, Harper Collins (em inglês).

- ↑ CLARK e KNAKE (2010), Cyber War. The Next Threat to National Security, p. 147-148.

- ↑ CLARKE e KNAKE, Cyber War. The Next Threat to National Security, p. 148.

- ↑ CLARKE e KNAKE, Cyber War. The Next Threat to National Security pp. 148-149.

- ↑ DER SPIEGEL International Online (2 de novembro de 2009), War of the Future National Defense in Cyberspace (em inglês), Acedido a 17 de janeiro de 2012.

- ↑ THE GUARDIAN (22 de julho de 2010), "Chinese army to target cyber war threat"(em inglês), Acedido em 17 janeiro 2012.

- ↑ KLIMBURG, Alexander (2011), “Mobilising Cyber Power” in Survival: Global Politics and Strategy, vol. 53, nº 1 (em inglês), Fevereiro-Março, pp. 42.

- ↑ KLIMBURG, Alexander (2011), “Mobilising Cyber Power” in Survival: Global Politics and Strategy, vol. 53, nº 1 (em inglês), Fevereiro-Março, pp. 45.

- ↑ «Cyberspace and the changing nature of warfare» (em English). SC Magazine. 27 de agosto de 2008

- ↑ Tarpley, Webster G. Obama: The Postmodern Coup. Mowat, Jonathan. “A New Gladio In Action: ‘Swarming Adolescents.’” Progressive Press. 2008. Pp. 243-270.

- ↑ «Os 7 piores ciberataques da história». Techninja. Consultado em 14 de janeiro de 2012. Arquivado do original em 22 de julho de 2011

- ↑ 24,0 24,1 24,2 «Clarke: More defense needed in cyberspace» (em English). The Capital. Consultado em 14 de janeiro de 2012

- ↑ «Malware Hits Computerized Industrial Equipment» (em English). Bits, The New York Times. Consultado em 14 de janeiro de 2012

- ↑ 26,0 26,1 «Entenda o caso de Edward Snowden, que revelou espionagem dos EUA». G1. 2 de julho de 2013. Consultado em 14 de março de 2014

- ↑ «Espionagem mira recursos naturais, diz Celso Amorim Não é à toa que a Petrobrás e o nosso Ministério das Minas e Energia foram alvo de espionagem digital, afirmou o ministro». O Estado de S. Paulo. 24 de fevereiro de 2014. Consultado em 14 de março de 2014

- ↑ «CPI da Espionagem vai ouvir Google, Facebook e empresas de telefonia». Senado Federal do Brasil. 24 de setembro de 2013. Consultado em 14 de março de 2014

- ↑ «Microsoft colaborou com espionagem dos EUA, diz 'Guardian'». O Globo. 11 de julho de 2013. Consultado em 14 de março de 2014

- ↑ SALATIEL, José Renato. «Internet será front de batalhas do futuro». UOL Educação. Consultado em 14 de janeiro de 2012

- ↑ «Ocidente se protege contra ciberguerra chinesa». Terra

- ↑ «"This is not a cyber war, it's a...?": Wikileaks, Anonymous and the Politics of Hegemony» (em English). IGI Global. Consultado em 14 de janeiro de 2012

- ↑ REUTERS (7 de dezembro de 2010). «Julian Assange, fundador do WikiLeaks, é detido em Londres». Terra. Consultado em 14 de janeiro de 2012

- ↑ «As origens da espionagem». CartaCapital. 11 de dezembro de 2013. Consultado em 21 de março de 2014. Arquivado do original em 22 de março de 2014

- ↑ «Os "Cinco Olhos" e os cegos». Carta Capital. 11 de novembro de 2013. Consultado em 17 de março de 2014

- ↑ Kingsbury, Alex (19 de junho de 2009). «A Historia Secreta da Agência de Segurança Nacional». U.S. News & World Report. Consultado em 22 de maio de 2013

- ↑ Businessweek: Como o governo americano "Hack" o mundo - Businessweek

- ↑ 38,0 38,1 washingtonpost.com: A NSA tem sua própria equipe de hackers de elite

- ↑ 39,0 39,1 39,2 39,3 SPIEGEL ONLINE: Interactive Graphic: Catálogo dos Espiões da NSA - veja online - SPIEGEL ONLINE Erro de citação: Etiqueta inválida

<ref>; Nome "SPIEGEL ONLINE" definido várias vezes com conteúdo diferente Erro de citação: Etiqueta inválida<ref>; Nome "SPIEGEL ONLINE" definido várias vezes com conteúdo diferente Erro de citação: Etiqueta inválida<ref>; Nome "SPIEGEL ONLINE" definido várias vezes com conteúdo diferente - ↑ Business Insider: NSA Has Spyware Backdoor On iPhone - Business Insider

- ↑ The Intercept: Der Spiegel: NSA Put Merkel on List of 122 Targeted Leaders - The Intercept

Ver também

- Ataque de negação de serviço

- Ciberespaço

- Ciberterrorismo

- Echelon

- Espionagem

- Guerra eletrônica

- NSA

- Operações de acesso adaptado (TAO) NSA

- Operações de Fonte Especial(SSO)

- PRISM (programa de vigilância)

- Revelações da Vigilância global (1970–2013)

- Revelações da Vigilância global (2013-Presente)

- Five Eyes

- Teste de penetração

- Vigilância de Computadores e Redes

Ligações externas

- Catalogo da NSA - Iterativo - com os dispositivos de vigilancia criados pela TAO

- Vídeo: Você quebrou a Internet. Nós estamos fazendo uma GNU para nós

- «The NSA Files (Dozens of articles about the U.S. National Security Agency and its spying and surveillance programs)». The Guardian. 2013

- "Digital Security and Privacy for Human Rights Defenders", by Dmitri Vitaliev

- "Media Freedom Internet Cookbook" by the OSCE Representative on Freedom of the Media, Vienna, 2004.

- "Online Survival Kit", We Fight Censorship project of Reporters Without Borders.

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="O que estudar para o enem 2023">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="O que estudar para o enem 2023"> " class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Qual melhor curso para fazer em 2023">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Qual melhor curso para fazer em 2023"> " class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Enem: Conteúdos E Aulas On-Line São Opção Para Os Estudantes">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Enem: Conteúdos E Aulas On-Line São Opção Para Os Estudantes"> " class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Como Fazer Uma Carta De Apresentação">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Como Fazer Uma Carta De Apresentação"> " class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Como Escrever Uma Boa Redação">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Como Escrever Uma Boa Redação"> " class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Concurso INSS edital 2022 publicado">

" class="attachment-atbs-s-4_3 size-atbs-s-4_3 wp-post-image" alt="Concurso INSS edital 2022 publicado">